Login Möglichkeiten: Unterschied zwischen den Versionen

Weitere Optionen

Faha (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Faha (Diskussion | Beiträge) Diese Seite wurde zum Übersetzen freigegeben |

||

| Zeile 1: | Zeile 1: | ||

<translate> | <translate> | ||

<!--T:1--> | |||

HITGuard unterstützt die Authentication Provider Active Directory (AD), Azure Active Directory (AAD), Active Directory Federation Services (ADFS) und OpenIdProvider. | HITGuard unterstützt die Authentication Provider Active Directory (AD), Azure Active Directory (AAD), Active Directory Federation Services (ADFS) und OpenIdProvider. | ||

== Active Driectory == | == Active Driectory == <!--T:2--> | ||

<!--T:3--> | |||

Das Active Directory ist der einzige Authentication Provider, der zur Laufzeit von HITGuard eingestellt werden kann. Es kann von Administratoren und Experten in den Globalen Einstellungen konfiguriert werden. | Das Active Directory ist der einzige Authentication Provider, der zur Laufzeit von HITGuard eingestellt werden kann. Es kann von Administratoren und Experten in den Globalen Einstellungen konfiguriert werden. | ||

<!--T:4--> | |||

Mehr über die Active Directory Konfiguration ist unter [[Special:MyLanguage/Globale_Einstellungen#ldap| "Administration → Globale Einstellungen → LDAP"]] zu finden | Mehr über die Active Directory Konfiguration ist unter [[Special:MyLanguage/Globale_Einstellungen#ldap| "Administration → Globale Einstellungen → LDAP"]] zu finden | ||

== Azure Active Directory == | == Azure Active Directory == <!--T:5--> | ||

<!--T:6--> | |||

Um die Authentication Provider AAD oder ADFS zu konfigurieren, muss die Datei "appsettings.production.json" von HITGuard geändert werden. Diese Datei befindet sich im Wurzelverzeichnis des Installationsordners. | Um die Authentication Provider AAD oder ADFS zu konfigurieren, muss die Datei "appsettings.production.json" von HITGuard geändert werden. Diese Datei befindet sich im Wurzelverzeichnis des Installationsordners. | ||

<!--T:7--> | |||

In der Sektion ''AzureAd'' müssen folgende Einträge an Ihre Azure-App angepasst werden: | In der Sektion ''AzureAd'' müssen folgende Einträge an Ihre Azure-App angepasst werden: | ||

*"Activated": true, | *"Activated": true, | ||

| Zeile 21: | Zeile 26: | ||

=== Single Sign On (SSO) === | === Single Sign On (SSO) === <!--T:8--> | ||

<!--T:9--> | |||

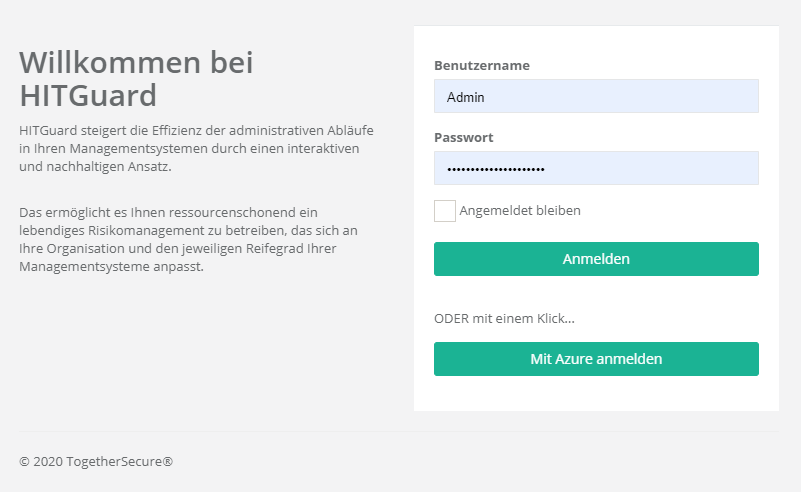

Ist das AAD nun als Authentication Provider für HITGuard eingerichtet, können sich Benutzer per Single Sign On bei HITGuard anmelden (siehe Abbildung unten). | Ist das AAD nun als Authentication Provider für HITGuard eingerichtet, können sich Benutzer per Single Sign On bei HITGuard anmelden (siehe Abbildung unten). | ||

<!--T:10--> | |||

Voraussetzung ist, dass ein Benutzer in HITGuard existiert, dessen Email-Adresse mit der Email-Adresse, die zur Anmeldung im AAD verwendet wird, übereinstimmt. Denn: Bei der ersten Anmeldung via AAD wird diese verwendet um den AAD-Benutzer mit dem HITGuard-Benutzer zu verbinden. Anschließend kann die Email-Adresse des HITGuard-Benutzers bei Bedarf geändert werden. | Voraussetzung ist, dass ein Benutzer in HITGuard existiert, dessen Email-Adresse mit der Email-Adresse, die zur Anmeldung im AAD verwendet wird, übereinstimmt. Denn: Bei der ersten Anmeldung via AAD wird diese verwendet um den AAD-Benutzer mit dem HITGuard-Benutzer zu verbinden. Anschließend kann die Email-Adresse des HITGuard-Benutzers bei Bedarf geändert werden. | ||

<!--T:11--> | |||

[[Datei:Login mit Azure Active Directory.PNG|left|thumb|800px|Login mit Azure Active Directory konfiguriert]] | [[Datei:Login mit Azure Active Directory.PNG|left|thumb|800px|Login mit Azure Active Directory konfiguriert]] | ||

<br clear=all> | <br clear=all> | ||

== Active Directory Federation Services == | == Active Directory Federation Services == <!--T:12--> | ||

<!--T:13--> | |||

Um ein ADFS zu konfigurieren müssen sie ähnlich wie beim Azure Active Directory vorgehen und im "appsettings.production.json" File die Einträge | Um ein ADFS zu konfigurieren müssen sie ähnlich wie beim Azure Active Directory vorgehen und im "appsettings.production.json" File die Einträge | ||

*"MetadataAddress": "https://adfs.yourcompany.com/FederationMetadata/2007-06/FederationMetadata.xml", | *"MetadataAddress": "https://adfs.yourcompany.com/FederationMetadata/2007-06/FederationMetadata.xml", | ||

| Zeile 38: | Zeile 47: | ||

konfigurieren. | konfigurieren. | ||

=== Single Sign On (SSO) === | === Single Sign On (SSO) === <!--T:14--> | ||

<!--T:15--> | |||

Siehe Azure Active Directory (AAD) SSO. | Siehe Azure Active Directory (AAD) SSO. | ||

== OpenID Connect Provider == | == OpenID Connect Provider == <!--T:16--> | ||

<!--T:17--> | |||

Um einen OpenID Connect Provider einzurichten, muss wie bei AAD bzw. ADFS vorgegangen werden und in der Datei "appsettings.production.json" Einstellungen hinzugefügt werden. Dieses Protokoll ist sehr variabel und bietet umfassende Einstellungsmöglichkeiten. Eine Erklärung würde diesen Rahmen sprengen. Wenn Sie Fragen zur Einstellung eines OpenID Connect Providers haben, melden Sie sich unter "office@togethersecure.com". | Um einen OpenID Connect Provider einzurichten, muss wie bei AAD bzw. ADFS vorgegangen werden und in der Datei "appsettings.production.json" Einstellungen hinzugefügt werden. Dieses Protokoll ist sehr variabel und bietet umfassende Einstellungsmöglichkeiten. Eine Erklärung würde diesen Rahmen sprengen. Wenn Sie Fragen zur Einstellung eines OpenID Connect Providers haben, melden Sie sich unter "office@togethersecure.com". | ||

</translate> | </translate> | ||

Version vom 16. November 2021, 08:02 Uhr

HITGuard unterstützt die Authentication Provider Active Directory (AD), Azure Active Directory (AAD), Active Directory Federation Services (ADFS) und OpenIdProvider.

Active Driectory

Das Active Directory ist der einzige Authentication Provider, der zur Laufzeit von HITGuard eingestellt werden kann. Es kann von Administratoren und Experten in den Globalen Einstellungen konfiguriert werden.

Mehr über die Active Directory Konfiguration ist unter "Administration → Globale Einstellungen → LDAP" zu finden

Azure Active Directory

Um die Authentication Provider AAD oder ADFS zu konfigurieren, muss die Datei "appsettings.production.json" von HITGuard geändert werden. Diese Datei befindet sich im Wurzelverzeichnis des Installationsordners.

In der Sektion AzureAd müssen folgende Einträge an Ihre Azure-App angepasst werden:

- "Activated": true,

- "Instance": "https://login.microsoftonline.com/",

- "HITGuardBaseUrl": "https-Adresse unter der Ihre HITGuard-Instanz erreichbar ist",

- "ClientId": "your-clientId-guid",

- "TenantId": "your-tententId-guid",

- "ClientSecret": "your-tententId-guid",

Single Sign On (SSO)

Ist das AAD nun als Authentication Provider für HITGuard eingerichtet, können sich Benutzer per Single Sign On bei HITGuard anmelden (siehe Abbildung unten).

Voraussetzung ist, dass ein Benutzer in HITGuard existiert, dessen Email-Adresse mit der Email-Adresse, die zur Anmeldung im AAD verwendet wird, übereinstimmt. Denn: Bei der ersten Anmeldung via AAD wird diese verwendet um den AAD-Benutzer mit dem HITGuard-Benutzer zu verbinden. Anschließend kann die Email-Adresse des HITGuard-Benutzers bei Bedarf geändert werden.

Active Directory Federation Services

Um ein ADFS zu konfigurieren müssen sie ähnlich wie beim Azure Active Directory vorgehen und im "appsettings.production.json" File die Einträge

- "MetadataAddress": "https://adfs.yourcompany.com/FederationMetadata/2007-06/FederationMetadata.xml",

- "Wtrealm": "https://www.hitguard.com/"

konfigurieren.

Single Sign On (SSO)

Siehe Azure Active Directory (AAD) SSO.

OpenID Connect Provider

Um einen OpenID Connect Provider einzurichten, muss wie bei AAD bzw. ADFS vorgegangen werden und in der Datei "appsettings.production.json" Einstellungen hinzugefügt werden. Dieses Protokoll ist sehr variabel und bietet umfassende Einstellungsmöglichkeiten. Eine Erklärung würde diesen Rahmen sprengen. Wenn Sie Fragen zur Einstellung eines OpenID Connect Providers haben, melden Sie sich unter "office@togethersecure.com".